Monitoring aanvallen

Security awareness

Security awareness is een essentieel aspect van het moderne leven. Met de toenemende afhankelijkheid van technologie en internet is het belangrijker dan ooit om je bewust te zijn van de potentiële risico's en kwetsbaarheden die er bestaan.

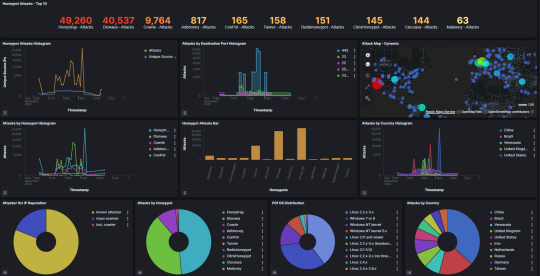

Om te kunnen demonstreren hoe vaak er wordt aangevallen in een korte periode, heeft iT2 een volledig geïsoleerde server geïmplementeerd die zich voor doet alsof hij voor alle aantrekkelijke poorten open staat naar het internet toe. Deze geïsoleerde server wordt ook wel een honeypot genoemd.

IT2 heeft meerdere honeypots geïmplementeerd die zich voor doen als verschillende services. Denk hierbij aan een webserver, mailserver, databases en nog veel meer. In een dag of 3 zijn deze honeypots ongeveer 50.000 keer aangesproken geweest. Dit geeft natuurlijk een besef moment dat security awareness een essentieel aspect is binnen een bedrijf.

Wat kunnen we monitoren?

De honeypots die wij hebben geïmplementeerd kan worden gebruikt om diverse kwaadaardige activiteiten op een netwerk te monitoren. Een voorbeeld van een honeypot is:

Cowrie (SSH)

Cowrie is een open-source honeypot die is ontworpen om SSH- en Telnet-diensten te emuleren om aanvallers die via deze protocollen toegang proberen te krijgen tot systemen te detecteren en bestuderen. Zo is er een drie dagen tijd ongeveer tienduizend aanvallen op SSH en Telnet uitgevoerd.

Met Cowrie wordt er een virtuele honeypot-gecreëerd die voor aanvallers als een echt systeem verschijnt. Wanneer een aanvaller verbinding maakt met de honeypot, slaat Cowrie alle commando's en activiteiten van de aanvaller op, inclusief inlogpogingen, uitgegeven commando's en overgedragen bestanden. Deze informatie kan worden gebruikt om de methoden van de aanvaller te bestuderen en om de beveiligingsmaatregelen te verbeteren.

Commando’s die worden uitgevoerd door aanvallers

Inlogpogingen door aanvallers

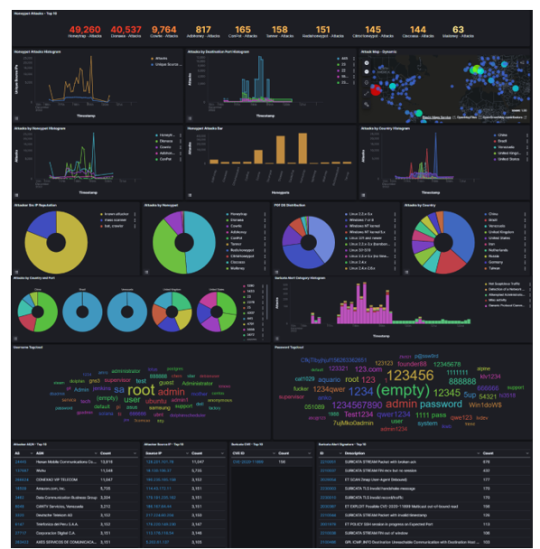

Alle honeypots in één dashboard.

Waarom heeft iT2 een honeypot geïmplementeerd?

Honeypots zijn, zoals de naam al aangeeft, ontworpen om de aandacht van een hacker te trekken, zodat hun inspanningen worden gericht op het aanvallen van de honeypot in plaats van op een systeem waar zij ernstige schade zouden kunnen aanrichten.

Ze lijken een gemakkelijk toegangspunt tot een netwerk om aanvallers af te leiden van het bekijken van andere delen van het systeem. Ze vormen een opzettelijk gat in de beveiliging van het systeem dat kan worden aangevallen zonder schade te veroorzaken. Hierdoor is het mogelijk om waardevolle informatie te verzamelen over hackers die toegang proberen te krijgen.

In tegenstelling tot een firewall, die alleen is ontworpen om externe aanvallers buiten te houden, kan een honeypot ook interne bedreigingen en aanvallen opsporen. Veel bedrijven zijn bijna blind voor aanvallen van binnenuit. Een honeypot biedt meer zichtbaarheid en stelt ons in staat om te verdedigen tegen aanvallen die de firewall niet kan voorkomen.

Alle honeypots in één dashboard.